Daha önce yayınlamış olduğumuz Configuration Manager Site Hierarchy Tasarlama Makalesi içinde Configuration Manager Site türlerini, aralarında ki farkları ve site türleri için ihtiyaçları belirlemiştik.

Bu makalemiz içinde Configuration Manager Stand-alone Primary Site çevre birimi gereksinimlerinden ve ön kurulum işlemlerine başlamadan önce yapılması gerekli olan adımlardan bahsedeceğiz.

Configuration Manager ürünü proje bazlı kullanılabildiği gibi sürekli yaşayacak olan ve operasyonlarımızı yönetmeye, yürütmeye ve iş yükümüzü hafifletmek üzere tasarlanmış bir üründür.

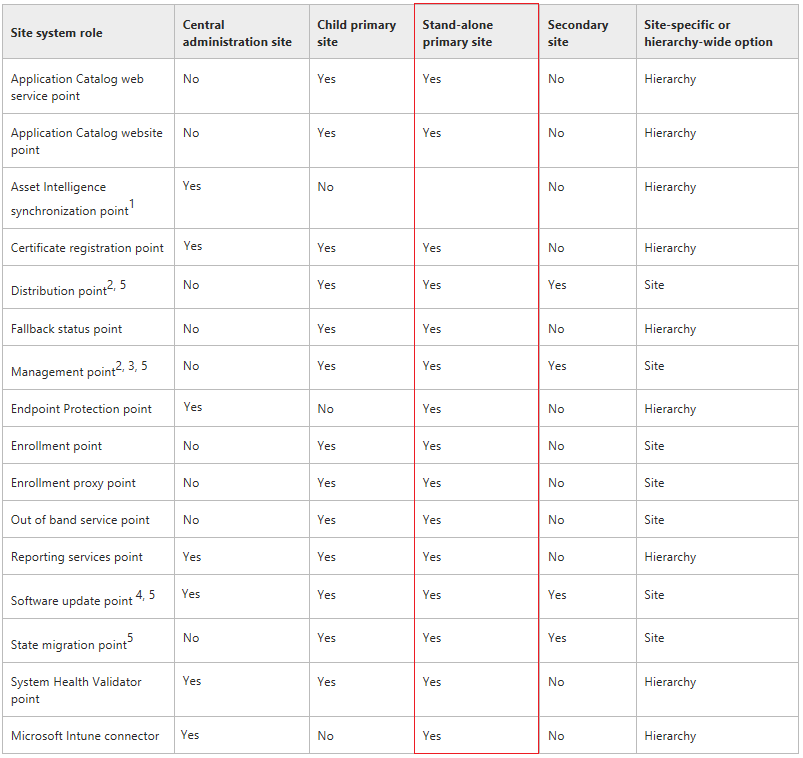

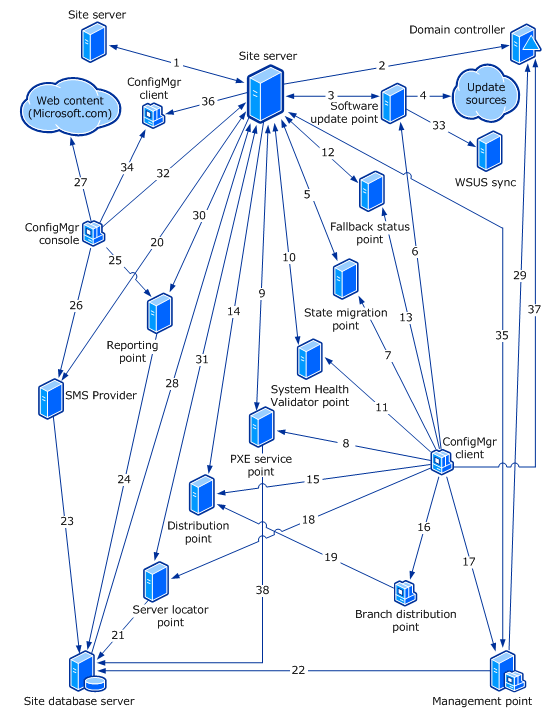

Stand-alone Primary Site Roles

Yukarıda ki tablo yataylama ve dikeylemesine bakıldığı zaman Site türü ve destek vermiş olduğu Configuration Manager yetenekleri paylaşılmış durumda.

Tabloda kırmızı ile işaretlemiş olduğum Stand-alone Primary Site görüleceği üzere Configuration Manager yazılımının desteklemiş olduğu bütün yeteneklere cevap vermektedir.

Software Update Point özelliği ile Wsus sunucularımıza entegre edebilir ve yama yönetimini gerçekleştirebiliriz, Reporting Services Point özelliği kurum içinde bulunan envanter bilgilerini toplayabiliriz, Distribution Point özelliği ve Application Catalog ile uygulama dağıtımını ve Portal arayüz gereksinimlerini karşılayabiliriz.

Kısaca, System Center Configuration Manager ürününün yapmış olduğu bütün işlemleri Stand-alone Primary Site ile gerçekleştirebiliriz.

Bir önceki makale içinde bunun ip-uçlarını verdim ve bu güne kadar kurulumunu gerçekleştirmiş olduğum bütün Configuration Manager Site Türlerinin Stand-alone Primary Site kurulumunu olduğunu belirttim.

Hatırlayalım, Stand-alone primary site türü System Center 2012 Configuration Manager SP2 ile birlikte 150Bin adet kaynağı yönetebilir. Günümüz Configuration Manager ürünü bu destekleri devam etmektedir.

Çok özel durumlarımız yoksa (çoklu lokasyonlar ve sınırlı band genişlikleri ve şirket politikaları) Stand-alone Primary Site Kurulumu, System Center Configuration Manager ürününün bütün yeteneklerini kullanmak için yeterlidir.

Bu makalemiz içinde odaklanacak olduğumuz konu Stand-alone Primary Site gereksinimleri ve kurulum öncesi yapılacak olan hazırlıkları anlatacağım.

Internet üzerinde System Center Configuration Manager kurulumu olarak arattırmış olduğunuz ve kurulumunu gerçekleştirmiş olduğunuz kurulum yöntemi aslında Stand-alone Primary Site Kurulumudur ve bu makale içinde kurulum öncesi çevre birimlerinin hazırlanmasını gerçekleştireceğiz. Bu çevre birimleri arasında Etki alanı yapısı ve Configuration Manager ürünü için hazırlanması, Configuration Manager Site server ve Site Server bileşenleri arasında ki network izinleri, Site Server ile iletişim kuracak olan kaynaklarımız üzerinde ki network izinler, Site Server ve Site Server bileşenleri ve kaynaklar üzerinde ki Antivirus yazılımlarının yapılandırılması konuları bu makale içinde anlatılacaktır.

Bu işlemleri tamamladıktan sonra Stand-alone Primary Site kurulum öncesi sistem gereksinimlerine başlayabileceğiz.

Configuration Manager Etki Alanı Gereksinimleri

Configuration Manager ürünü diğer System Center ürünleri gibi bir etki alanının üyesi olmak durumundadır. Yönetecek olduğu kaynaklar ise etki alanı üyesi veya çalışma grubu içinde barınan bir Windows işletim sistemi olabilir. Ayrıca, Configuration Manager yazılımı Windows işletim sistemine sahip olmayan kaynakları ve mobil aygıtları da yönetebilir durumdadır.

Extending the Active Directory Schema for Configuration Manager

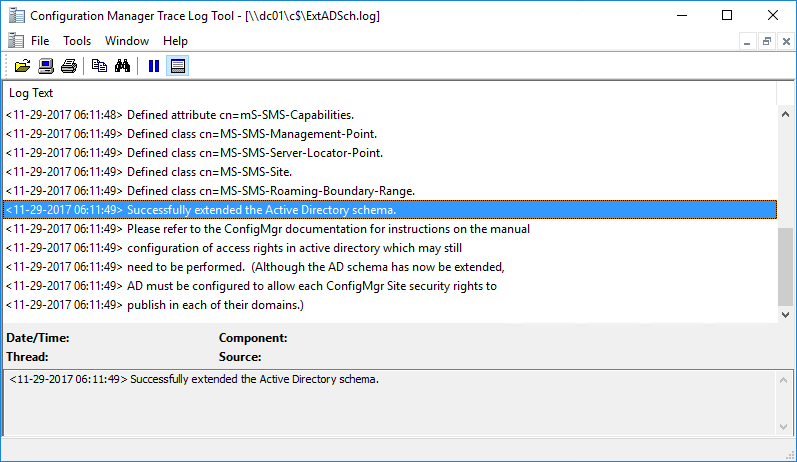

extadsch.log

Configuration Manager yazılımı barınacak olduğu etki alanı üzerinde schema üzerinde değişiklik yapmaktadır. Configuration Manager yöneticisi olacak olan kullanıcının Schema Admin, Domain Admin, Enterprise Admin yetkilerine sahip ayrıcalıklı bir kullanıcı olması zorunlu değildir ve hatta domain içinde barınan ve sadece domain user grubunun üyesi olan bir son kullanıcı olması önerilmektedir.

Fakat, Configuration Manager yazılımı barınacak olduğu etki alanı üzerinde değişiklik yapacağı için Schema Administrator grubunun üyesi tarafından Schema Master Rolüne sahip etki alanı sunucusu üzerinde Schema’ nın hazırlanması gerekmektedir. Bu ön hazırlık kurulum öncesinde tamamlanmış olması zorunludur.

Schema Master rolüne sahip etki alanı sunucusu üzerinde Configuration Manager kurulum medyası içinde bulunan \SMSSETUP\BIN\X64 yolu içinde extadsch.exe dosyasını Schema Admin grubunun üyesi bir kullanıcı tarafından çalıştırmamız gerekmektedir. Exe dosyasını çalıştırmış olduğumuz sunucu üzerinde C dizini altında extadsch.log dosyasını kontrol etmemiz ve işlemin başarılı bir şekilde gerçekleştirmiş olmamız kurulum öncesi temel ön gereksinimdir.

extadsch.exe dosyası çalıştırıldıktan sonra extadsch.log dosyası oluşturulur ve gerçekleştirilen işlemleri extadsch.log dosyası üzerinden izleyebiliriz.

Etki alanımızı daha önce Configuration Manager 2007 ürünü için hazırladıysak bu işlemi tekrar yapmamıza ihtiyaç bulunmamaktadır. SCCM 2007’ den sonra schema üzerinde herhangi bir değişiklik oluşmamıştır.

Active Directory şemasını genişlettiğimiz zaman aşağıdaki (Attributes) öznitelikler ve sınıflar (Classes) Active Directory Etki Alanı eklenir.

Attributes:

- cn=mS-SMS-Assignment-Site-Code

- cn=mS-SMS-Capabilities

- cn=MS-SMS-Default-MP

- cn=mS-SMS-Device-Management-Point

- cn=mS-SMS-Health-State

- cn=MS-SMS-MP-Address

- cn=MS-SMS-MP-Name

- cn=MS-SMS-Ranged-IP-High

- cn=MS-SMS-Ranged-IP-Low

- cn=MS-SMS-Roaming-Boundaries

- cn=MS-SMS-Site-Boundaries

- cn=MS-SMS-Site-Code

- cn=mS-SMS-Source-Forest

- cn=mS-SMS-Version

Classes:

- cn=MS-SMS-Management-Point

- cn=MS-SMS-Roaming-Boundary-Range

- cn=MS-SMS-Server-Locator-Point

- cn=MS-SMS-Site

Bu değişiklikler etki alanı içinde bulunan bütün domain controller sunucularına eşitlenene kadar beklemeniz gerekmektedir.

Bu işlemi, ConfigMgr Prerequisites Tool 3.0.1 ile yapabilirsiniz. Önerim ve benim her zaman yaptığım etki alanında bu türde önemli bir değişiklik yapacaksanız değişikliği yapacak olduğunuz sunucu üzerinde yapmanızdır.

Nedenlerini Exchange Server 2016 Kurulumu ve Etki Alanı Yapılandırılması makalesi içinde Ön Tanımlı Kurulum Neden Yapmıyoruz bölümünde açıklamıştım.

SCCM Current Branch sürümleri aşağıdaki Domain Functional Level’e sahip etki alanları içinde çalışmaktadır.

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

Configuration Manager Administrator Hesabı ve Yönetim Grubu

Configuration Manager Administrator Group

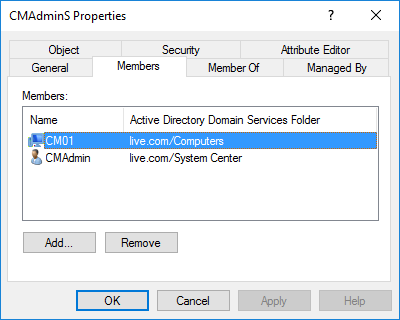

Configuration Manager kurulumunu gerçekleştirecek olduğum bilgisayar hesabını ve kurulumunu gerçekleştirecek olduğum ve daha sonra Configuration Manager yöneticisi olacak olan kullanıcımı etki alanı içinde CmadminS isminde bir domain grup objesi içinde birleştiriyorum.

Bu grup içinde bulunacak olan etki alanı hesapları Stand-alone Primary Site kurulumu gerçekleştirildikten sonra Configuration Manager ürünü için yönetim yetkilerine sahip olacaklardır.

Cmadmins isimli domain grup içinde Configuration Manager site server ve site server bileşenleri ile Configuration Manager yöneticilerini barındıran etki alanı grubudur.

Active Directory Group Policy Restricted Groups Oluşturulması

CM01 isimli bilgisayar hesabı Configuration Manager Kurulumunu gerçekleştirecek olduğum sunucu ismidir.

Cmadmin ise kurulumu gerçekleştirecek olduğum hesaptır. Kurulum sonrasında bu kullanıcı Configuration Manager ürünü üzerinde bütün yetkilere sahip olacaktır.

Restricted Groups Policy

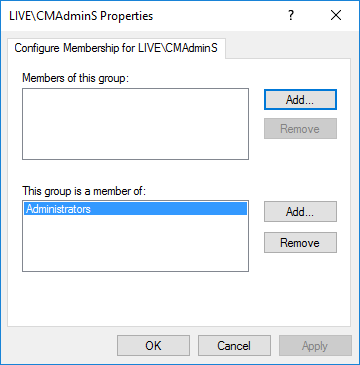

Etki alanım içinde oluşturmuş olduğum CmadminS grubunu Restricted Groups Policy yardımıyla etki alanı içine dağıtımını gerçekleştiriyorum.

Bu işlem için (genellikle kullanmış olduğum) Group Policy nesnesi olan Default Domain Policy’dir. Sebebi ise (özel nedenler yok ise) Configuration Manager yazılımı yönetmiş olduğu etki alanı içinde bulunan son kullanıcı ve sunucu işletim sistemleri üzerinde yönetici hakkına sahip olmak ister. Restricted Groups Policy objesi bu gereksinimi karşılamaktadır.

Restricted Groups Policy objesini uygularken dikkat etmeniz gerekli olan bölüm member of this group ve This group is a member of bölümüdür.

member of this group bölümünü seçerseniz eğer, bu policynin uygulanacak olduğu bütün kaynaklar üzerinde bulunan Local administrator üyeleri kaldıracak ve sizin belirlemiş olduğunuz grupları uygulanan kaynak üzerinde yönetici yapacaktır.

Kısaca, siz bu özellik ile dağıtım gerçekleştirirseniz son kullanıcı bilgisayarları üzerinde bulunan bütün yönetici hakları gidecek (domain admin grubu ve el-ile belirlediğiniz yöneticiler) ve yerine belirlemiş olduğunuz grup gelecektir.

This group is a member of bölümünü seçerseniz eğer bu policynin uygulanacak olduğu kaynaklar üzerinde Local administrator üyelerinde bir değişiklik yapmayacak ve sadece belirlemiş olduğunuz grup policynin uygulanmış olduğu kaynak üzerinde Local admin olarak dağıtılmış olacaktır.

Kullanacak olduğumuz yapılandırma This group is a member of özelliğidir.

Bu değişikliği yapabilmek için Default Domain Policy üzerinde

Computer Configuration\Policies\Windows Settings\Security Settings\Restricted Group

bölümüne geliyoruz ve yukarıda ki gibi administrators grubunu seçip etki alanı içinde oluşturmuş olduğumuz CmadminS Grubunu etki alanı içinde bulunan bütün kaynaklara (sunucu ve son kullanıcı bilgisayarlarına) yönetici olarak atamasını gerçekleştiriyoruz.

System Management Container Oluşturulması

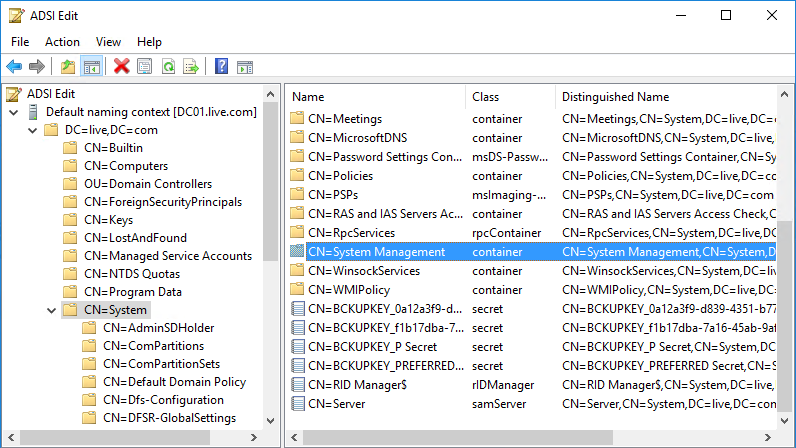

Etki alanı içinde Schema genişletme işleminden sonra Configuration Manager yazılımı için System Management isminde bir Container oluşturmamız gerekmektedir. İhtiyaç duyduğumuz bu Container için kullanacak olduğumuz bileşen adsiedit.msc yönetim ara yüzüdür.

Configuration Manager System Management Container

Adsiedit.msc yönetim arayüzü üzerinde Default naming Context bölümünde CN=System dizini altında CN=System Management isminde bir Container oluşturuyoruz.

Bu oluşturmuş olduğumuz Container içeriğinde herhangi bir şey olmayacak ve Configuration Manager kurulumunu gerçekleştirdiğimiz zaman kurulumunu yapacak olduğumuz sunucu bu Container içine kendisi girecektir.

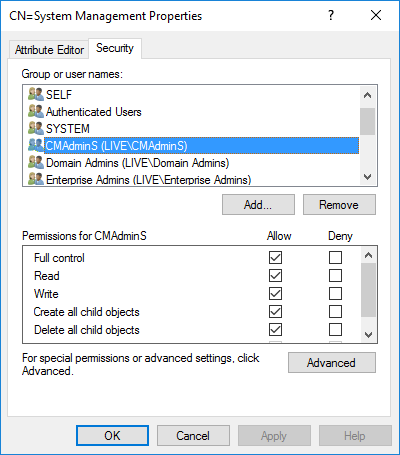

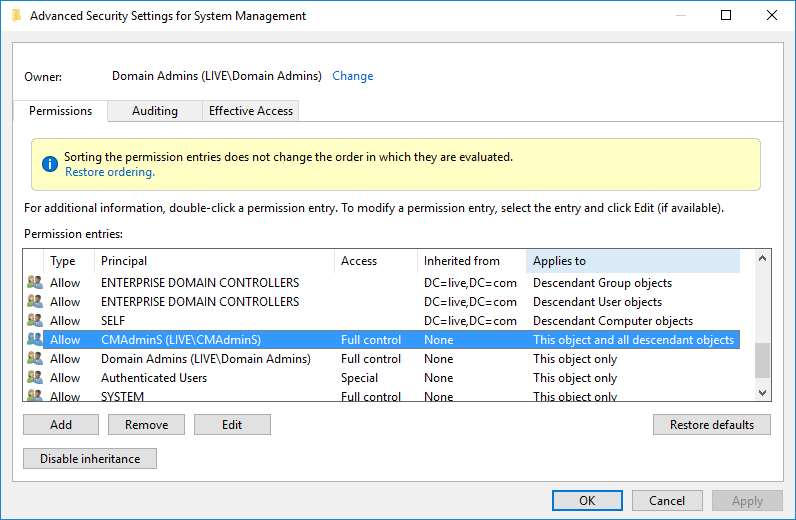

System Management Permission

Oluşturmuş olduğumuz Container üzerinde CmadminS grubu için Full Control haklarını atıyoruz. Bu grup içinde Configuration Manager kurulumu yapacak olduğumuz sunucumuz ve kurulumu gerçekleştirecek olduğumuz kullanıcımız olduğu için kurulum sırasında ihtiyaç duyulan izinlerin önceden verilmesini sağlıyoruz.

System Management Container Permission

Container oluşturulduktan sonra active directory user and computer bileşenini açıyoruz ve Advanced Features özelliğini aktif duruma getiriyoruz. Bu özelliği aktif duruma getirdikten sonra oluşturmuş olduğumuz System Management container’i görülebilecektir.

Oluşturmuş olduğumuz bu container üzerinde Full Control permissions atamasını gerçekleştireceğiz. Atamayı gerçekleştirecek olduğumuz grup oluşturmuş olduğumuz CmadminS grubudur.

İzinleri advanced özelliği ile birlikte vermemiz gerekmektedir ve uygulama alanı olarak This object and all descendant objects olması gerekmektedir.

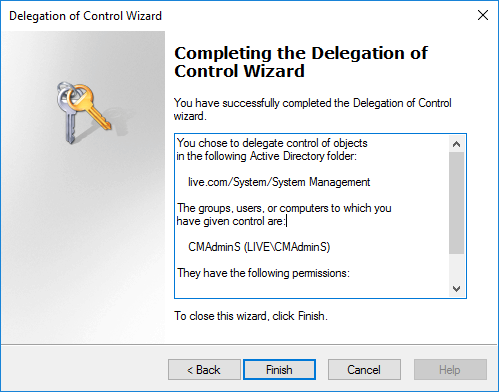

Configuration Manager Delegation

Aynı yetkilendirme işlemlerini Delegation of Control sihirbazı ile yapmamız mümkündür.

Vermiş olduğumuz bu izinler sayesinde Configuraton Manager kurulumunda ihtyaç duyulan bütün yetkilendrmeleri CmadminS grubuna vermiş oluyoruz.

Böylelikle CM01 isimli Confgraton Manager ürünü kuracak olduğumuz sunucu ve Cmadmin kullanıcısı Confguration Manager kurlumu sırasında ihtyaç duyulan bütün izinlere ve kurulum sırasında oluşacak olan bütün alt klasörlere önceden yetkilendirilmiş olmaktadır.

Configuration Manager Firewall Port İzinleri

Bu makalenin ilk resminde Configuration Manager ürününün sahip olduğu yeteneklerinin listesi bulunmaktadır. Liste içinde bulunan her bir yetenek tek bir sunucu üzerinde çalıştırılabileceği gibi (önermeyecek olduğum bir tasarım) ayrı-ayrı sunucular üzerinde barınabilir durumdadır.

Bu tasarım için zaten ileride konuşacağız.

Configuration Manager Network Port

Bu bölüm için söyleyecek olduğum; her bir özellik Configuration Manager ürünü için ayrı bir gereksinimi beraberinde getirmektedir. Bu yeteneklerin alt kırılımlarına baktığımız zaman SQL Server, IIS Server, Etki alanı Domain Controller sunucuları, Kaynak erişimleri gibi sayamayacağımız ürün grupları ve doğal olarak bunların iletişim için kullandıkları portlar vardır.

Her bir sunucu rolü için tek-tek bu portları açabilirsiniz ve yapmak isterseniz eğer Ports Used by Configuration Manager makalesini inceleyebilirsiniz.

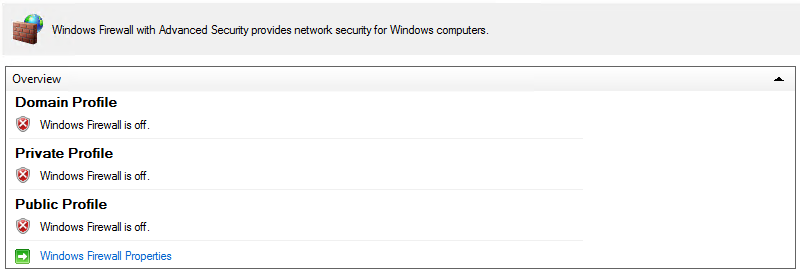

Configuration Manager Firewall Port

Configuration Manager Site Server ve kullanmış olduğu çevre birimleri arasında kesintisiz bir iletişim olması için firewall portlarının kapatılmasını önermekteyim.

Sunucular arasında firewall erişimini denetimsiz bir şekilde izin verdik, peki kaynaklarımız ile Site server ve Site Server’in kullandığı portları nasıl izin vereceğiz.

Paylaşmış olduğum makalede bu bilgiler barınmakta ve tekrardan önerim portaların engellenmeyeği bir trafiğin olması yönündedir.

Tek-tek yapacağım derseniz eğer makale içinde bulunan aşağıda ki alt başlıkları incelemenizi öneriyorum. İzin verilmeyen bir port o portu kullanan özelliğin çalışmayacağı anlamına gelmektedir.

- Client to site system

- Client to Internet (as proxy server settings)

- Software update point to Internet (as proxy server settings)

- Software update point to WSUS server

- Client to reporting point

Örnek erişim portları, kaynak ile site server 80 ve 443 Portları üzerinden iletişim kurmaktadır.

SUP Server Rolü (Wsus sunucusu) Site system üzerinde ise iletişimi 80 ve 443 üzerinden iletişim kurmaktadır. Fakat SUP rolünü farklı portlar ile dizayn ettiyseniz ki genellikle 8530 ve 8531 portları kullanılmaktadır bu portlar için ek izinler vermeniz gerekmektedir.

Configuration Manager yazılımının temel rolü Distribution Point rolüdür ve bu rol ise 80, 443 ve 445 portlarını kullanmaktadır. Fakat bu Rol arka tarafta Multicast Protocol kullanmaktadır ve bu protokol için sabitlenmiş bir port bulunmamaktadır.

İzin vermemiz gerekli olan port numaraları 63000-64000 portlarıdır. Bu portlar arasında TCP/IP protokolü olduğu gibi UDP Protokolü bulunmaktadır ki tek-tek bu portlara izin vermek gerçek bir iş gücü ve Site Server tasarımımız birden fazla sunucu üzerine dağıtıldıysa hata şansı yüksek bir kural dizimiyle karşı-karşıya kalacağız.

Önerimi, bu gibi yapı için belirtmiştim. Allow-Allow kuralı.

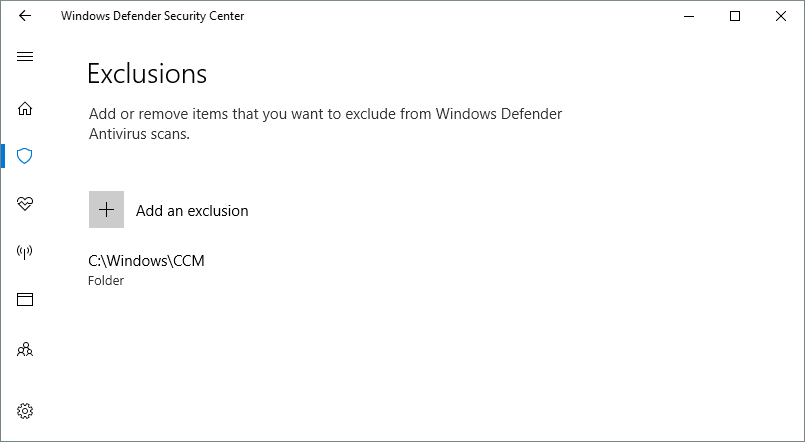

Configuration Manager Anti Virus Yazılımı Yapılandırılması

Firewall haricinde Configuration Manager site system sunucuları üzerinde ve kaynaklar üzerinde anti virus yapılandırmasını düzenlenmemiz gerekmektedir. Configuration Manager ürünü yönetecek olduğu kaynaklar üzerinde uzaktan yönetimi ele alır ve Anti Virus yazılımları bu yönetim işlemlerini saldırı olarak algılar ve engeller.

Configuration Manager Anti Virus Exclusion

Bu gibi problemlerin yaşanmaması için anti virus yazılımlarınız üzerinde aşağıda ki izinlerin verilmesi gerekmektedir.

Configuration Manager Kaynak Üzerinde

- %windir%\CCM\Ccmexec.exe

Configuration Manager Site Server üzerinde

- %windir%\CCM

- %windir%\SMS_CCM\

- \Program Files\Microsoft Configuration Manager\bin\x64\

- \Program Files\Microsoft Configuration Manager\bin\x64\

- \Program Files\Microsoft Configuration Manager\bin\x64\

- \Program Files\Microsoft Configuration Manager\bin\x64\

- \Program Files\Microsoft Configuration Manager\bin\x64\

- \SMS_\bin\x64\

Yukarıda paylaşmış olduğum Anti virus exclusions işlemleri Configuration Manager Site Server üzerinde ve yönetecek olduğu kaynaklar için geçerlidir. Site Server içeriğinde bulunan diğer Roller için (SQL, Wsus, IIS, File Server SBM) her bir rol’ün ihtiyaç duymuş olduğu izinleri ayrı-ayrı vermemiz gerekmektedir. Bu ürünler Configuration Manager tarafından kullanılan sunuculardır ve bu ürünlerin antivirus yapılandırmasını her bir ürün için ayrı-ayrı yapılması gerekmektedir.

Configuration Manager Current Branch Antivirus Exclusions makalesi bu gereksinim için bizlere yardımcı olacaktır.

Microsoft Anti-Virus Exclusion List makalesi Microsoft ürünleri için ihtiyaç duyulan Anti Virus Exclusion gereksinimlerini içermektedir.