Sunucular, kurum içi bir ortamda çalıştıklarında, sunucuların sorumluları genellikle onların güvenliklerini sağlamaya yardımcı olmak için fiziksel olarak korunaklı bir alan içinde barındırırlar.

Çoğu zaman, güvenlik duvarları ve devriye gezen güvenlik görevlileri ile birlikte, sunucular güvenli bir fiziksel veri merkezinde, güvenli odalar içinde barınırlar.

Biz bu odalara veri merkezleri ve datacenter olarak adlandırmak-tayız.

Data Center

Ayrıca kuruluşlar, sunucu sabit disklerini şifrelemek için Güvenilen Platform Modülleri’ni (TPM, Bitlocker Encryption) gibi teknolojileri kullanabilir ve bu çözümler ile korunaklı bölge içinde barınan sunucuların içeride de güvenli bir şekilde barınmasını gerçekleştirebilirler.

Fakat, günümüzde yaygınlaşan sanallaştırılmış bir ortamda aynı korumaları sağlamamız biraz daha zordur ve Windows Server 2016 işletim sisteminin piyasaya sürülmesine kadar pek mümkün değildi. Guarded Fabric makalesi içinde,Windows Server 2016 ile birlikte gelmiş olan yeni bir deyimi ve yeni bir teknolojiyi inceleyeceğiz. Makalemiz içinde odaklanacak olduğumuz konular

Bu güne kadar fark etmediğimiz, belki de bildiğimiz ama sanallaştırma teknolojilerinin sağlamış olduğu avantajlar ile kıyasladığımız zaman bu riski satın aldık, göz yumduk. Bu makale içinde satın almış olduğumuz ve göz yumduğumuz güvenlik risklerine nasıl çözümler üreteceğimizi ve sanallaştırma platformlarında ki güvenlik açığının nasıl kapatılabileceğini inceleyeceğiz.

Guarded Fabric çözümü ile birlikte gelen Yönetici tarafından Güvenilen Onaylama (Active Directory Based Admin Trusted) ve TPM-güvenilir onaylama (TPM-trusted attestation) onaylama arasındaki farkları inceleyeceğiz ve Windows Server 2016 ile birlikte gelen Key Protection Server rolü hakkında bilgiler aktaracağız.

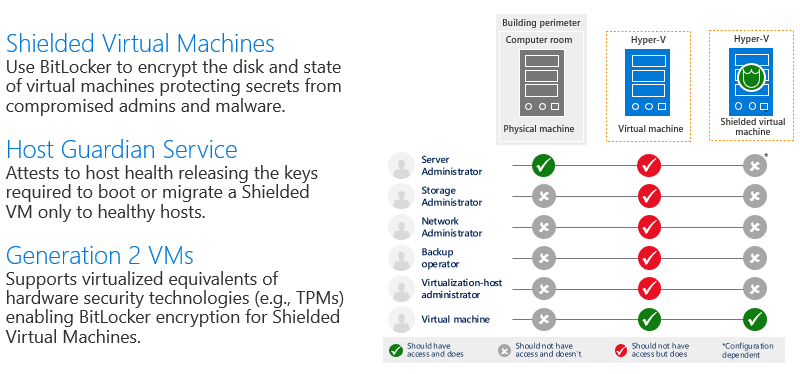

Guarded Fabric mimarisi, ShieldedVM özelliğine sahip sanal makineleri veya şifrelemeyi destekleyen sanal makineler için güvenli bir ortamda barındırmak için geliştirilmiş ve Windows Server 2016 ile birlikte kullanılmaya başlayan yeni bir teknolojidir.

Guarded Fabric Mimarisi

Windows Server 2016’nın piyasaya sürülmesiyle, Microsoft, Hyper-V Hostların ve misafir etmiş olduğu sanal makinelerinin tehlikeye düşmesini engellemek için Sanal Platformların korunmasına yardımcı olmak üzere geliştirilmiş bir sanallaştırma güvenlik modelidir.

Unutmayalım, bir sanal makine Vhd, Vhdx ve VM Config ve türevlerini içeren sadece bir dosyadır.

Hyper-V, VMware veya başka bir sanallaştırma teknolojisi olsun. Bu her sanallaştırma platformunun temel bir özelliğidir. Ayrıca, bulut tabanlı sanal makineler de bu tehlikelere ve güvenlik önlemlerine ihtiyaç duymaktadır.

Virtualization Fabric Design

Hatırlayalım, bir sanal makine sadece bir dosyadır ve bu sanal makinenin dosyaları bir organizasyon içinden çıkarsa (kötü niyetli veya yanlışlıkla) bu sanal makine aynı özelliklere sahip başka bir sanallaştırma platformu üzerinde çalıştırılabilir.

Çalınan sadece sanal makine dosyaları değil, çalınan sanal makinenin içinde bulunmakta olan verilerinizdir. Sanallaştırma teknolojisinin yaygınlaşması ile birlikte bu risk gün yüzüne çıkmış ve Guarded Fabric teknolojisi oluşturulmuştur. Çünkü, geleneksel yöntemde, korunaklı bir sistem odası içinde bulunan fiziksel bir sunucuyu çalmak neredeyse imkansızdır.

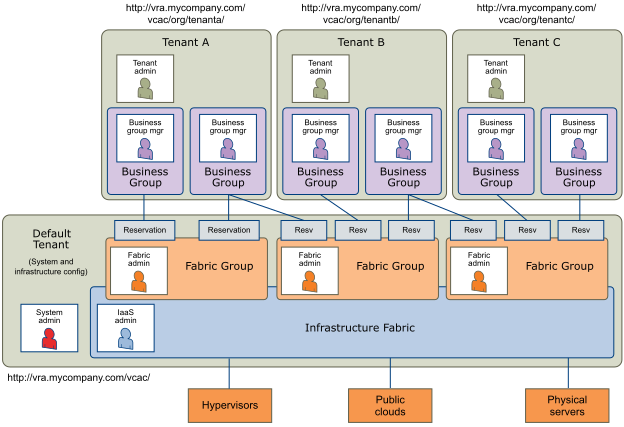

İhtiyaç duyulan bu çözüm Windows Server 2016 ile birlikte çözülmeye başlanmış olsa bile Microsof, Windows Server 2012 ile birlikte bu güvenlik açığı hakkın da bizlere ip ucu vermişti. System Center Virtual Machine manager yardımıyla Fabric mimarilerin önemini ve alınması gerekli olan çözümleri gün yüzüne çıkartmıştı. Depolama ve ağ birimlerinde oluşabilecek arıza ve saldırılar için Fabric mimarileri, Private Cloud kurulumları ve Tenants lar ile ayrılmaların yapılması gerektiğini belirtmiş iş kritik sunucular ile daha az kritik ve geliştirme sunucularının fiziksel yada sanal aynı fabric çatısı altında olmaması gerektiğinin önemini belirtmişti.

8 Mart 2012 tarihinde gerçekleştirmiş olduğum Virtual Machine Manager Yenilikleri konu başlıklı seminer içinde Tenants User ve Cloud Oluşturulması bölümlerinde bu mimari hakkında bilgiler aktarmış, oluşabilecek risklerden bahsetmiştik.

Sanal makineler, Sanallaştırma platformunu yöneten bir uzman tarafından sadece bir sanal makine olsa bile, o sanal makinenin sahibi için (SQL yöneticisi olan uygulama geliştiricisi, Active Directory yöneticisi olan kimlik yöneticisi) çok kritik bir sunucudur. Ama sanal makinenin sahibi tarafından Sanallaştırma platformunun yöneticisine sunucunun kritik önemi aktarılmadığı sürece Sanallaştırma Platformunun yöneticisi tarafından sadece bir dosya olmaktan başka bir şey ifade etmeyecektir.

Bu nedenle, etki alanı denetleyicileri, hassas dosya sunucuları ve İnsan Kaynakları bilgileri gibi yüksek değerli varlıkları korumak en önceliklidir ve sanallaştırma platformu yöneticilerine bu bilgiler sunucu sahipleri tarafından özellikle belirtilmelidir.

Fabric ve Tenants terimleri ile Windows Server 2012 işletim sistemi ile tanıştık. Guarded Fabric terimi ile Windows Server 2016 ile birlikte tanıştık.

Guarded fabric and shielded VMs

Windows Server 2016 ile birlikte Fabric Mimarisi, Hyper-V Fiziksel Hostlar için Guarded Hyper-V Host. Bu hostların güvenliğini sağlayacak olan sunuculara Host Guardian Server ve Guarded Hyper-V Hostların barındırmış olduğu sanal sunuculara ise ShieldedVM denilmektedir. Tabi bu terimler Windows Server 2016 ile birlikte kazanmış olduğumuz yeni terimler olup Guarded Fabric Mimarisi kurulmadığu zaman bu terimlerin hiç bir önemi bulunmamaktadır.

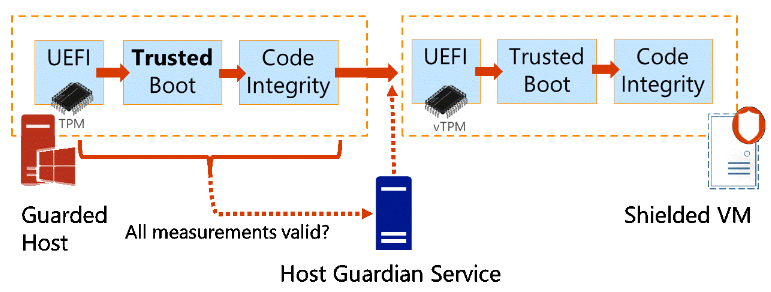

ShieldedVM olarak adlandıracak olduğumuz korunaklı sanal makineler, TPM’ye sahip, BitLocker Sürücü Şifrelemesi kullanılarak şifrelenen ve yalnızca sağlıklı ve onaylanmış Hyper-V Hostlar üzeirinde, kontrol edile bilen ve Generation 2 olarak yapılandırılmış, Windows Server 2012 ve sonrasına sahip sanal makineler için geliştirilmiştir.

Korunaklı VM’ leri bir sonraki makalemizde detaylı inceleyeceğiz ve yukarıda özet olarak vermiş olduğumuz gereksinimleri detaylandıracağız.

Guarded Fabric Çözümünde Onay Modları

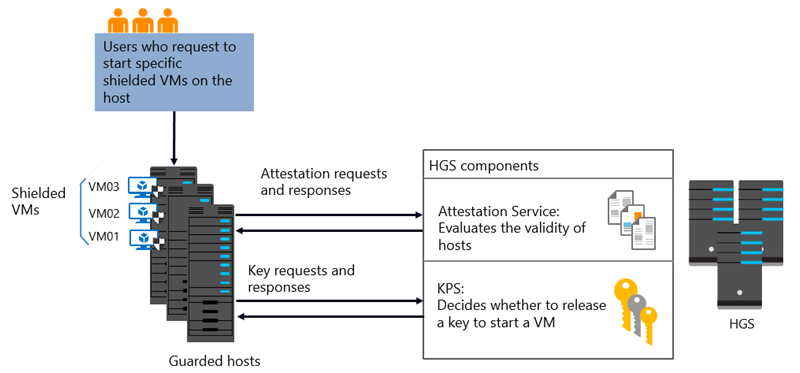

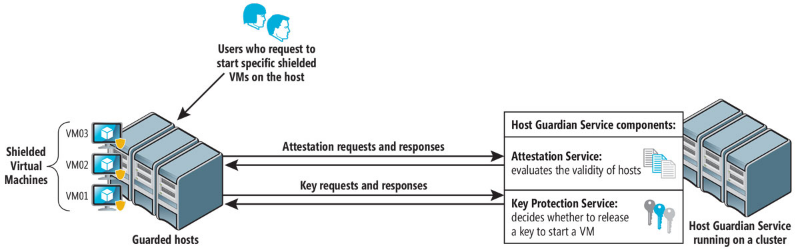

Guarded Fabric Çözümünde korunan bir sanal makinenin korumasını Host Guardian Services gerçekleştirmektedir. HGS servisi iki farklı koruma yöntemi sağlamaktadır. HGS çözümünde korumaya alınan bir sanal makine,

- Yönetici tarafından güvenilir onaylama (Admin-trusted attestation)

- TPM-güvenilir onaylama (TPM-trusted attestation)

Çözümleri ile korunmaktadır.

TPM-güvenilir onaylama daha güçlü koruma sağlayan moddur. Hyper-V ana makinelerinin Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) 2.3.1 ve TPM 2.0 gerektirir. Şu anda UEFI 2.3.1 ve TPM 2.0 yazılımına sahip değilseniz, Yönetici tarafından güvenilen onaylamayı (Admin-trusted attestation) kullanmalısınız.

Yeni bir donanım edindiğinizde TPM-güvenilir onayına geçmeye karar verirseniz, bunu HGS’deki onaylama modunu değiştirerek hiç bir kesintiye uğramadan, kolayca yapabilirsiniz.

- Yönetici tarafından güvenilir onaylama (Admin-trusted attestation)

Yönetici tarafından güvenilir onaylama, TPM 2.0’ın mevcut olmadığı mevcut ana makine donanımını desteklemeyi amaçlamaktadır. Göreceli olarak az yapılandırma adımları gerektirir ve Sanallaştırma platformunu destekleyen sıradan bir sunucu donanımı ile uyumludur. Bu onaylama yönteminde ki amaç onaylama, dinlenme ve geçiş aşamasındaki verileri korumak için tasarlanmıştır.

Admin-trusted attestation

Yönetici tarafından güvenilen (Active Directory tabanlı) onaylama, basitleştirilmiş bir dağıtım ve daha az yapılandırmaya sahiptir ve çoğu kuruluştaki mevcut donanımla çalışabilir. TPM-trusted attestation koruma yöntemine göre daha zayıf olduğu bilinmektedir.

Donanım bazlı bir koruma olmadığı için fiziksel sunucunun ilk açılışı sırasında ihtiyaç duyulan Önyükleme veya zorunlu CI ilkesi mevcut değildir ve donanım bazlı korumayı sağlayamamaktadır.

Admin-trusted attestation, ShieldedVM’ leri barındıran Guarded Hyper-V sunucularının daha önceden belirlenmiş bir Active Directory güvenlik grubuna üye yapılarak HGS tarafından onaylanır.

Admin-trusted attestation için asgari koşullar şunlardır:

- HGS için Windows Server 2016 gerektiren bir HGS sunucusu

- Korunmayı desteklemek için Hyper-V için Windows Server 2016 gerektiren Hyper-V ana bilgisayarı

Yönetici tarafından güvenilen onaylama kullanılırken, korunan sunucu şifreli bir REST API’si yoluyla Host Guardian servera bir istek gönderir. Süreçteki adımlar şunlardır:

- ShieldedVM’i başlatırsınız.

- Onay istemci, tasdik protokolünü başlatır.

- Ana makine bir Kerberos servis bileti sunar.

- HGS, Active Directory kimlik doğrulama ana makine grubuna ve grup üyeliğini doğrular.

- HGS, ev sahibi için şifrelenmiş bir onay belgesi yayınlar.

Yönetici tarafından güvenilen onaylama yapılandırmak için yalnızca iki sunucuya gereksiniminiz vardır. ShieldedVM leri barındıran Windows Server 2016 işletim sistemi üzerine yüklenmiş Hyper-V Rolü. Bu sunucuya Guarded Host (Hyper-V Server) demekteyiz. Guarded Host‘ ların onay mekanizmasını sağlayacak Windows Server 2016 çalıştıran ve HGS Rolü yüklenmiş olan Host Guardian Server.

Guarded Host ve Host Guardian Server yüksek kullanılabilirlik sunmamasına rağmen, size minimum düzeyde inşa edilmesi için yeterlidir. Tasarım bölümünde HGS sunucularının yapılandırma örneklerini paylaşacağım ve teknik yapılandırma bölümlerinde ki bilgiler Admin-trusted attestation özelliği kullanılarak yapılandırılacaktır.

- TPM-güvenilir onaylama (TPM-trusted attestation)

TPM-güvenilir onaylama, mümkün olan en güçlü korumayı sunar ve daha fazla yapılandırma adımları içerir. Ana bilgisayarın donanım ve belleğini, Güvenli Önyükleme etkinleştirilmiş olarak TPM 2.0 ve UEFI 2.3.1’i içermesi gerekmektedir. Yeni nesil sunucular bu özelliklere sahip olmuş olsa bile eski nesil sunucular bu özelliğe sahip olamadığı için bu özellik kullanılamayacaktır.

TPM-trusted attestation

TPM-güvenilir onaylama önerilir çünkü sistemin donanım düzeyinde güvenliğini sağlar ve şirketlerin ve kamu kuruluşlarının barındırma ihtiyaçları için özel olarak tasarlanmıştır.

Bununla birlikte, TPM’ye güvenilen tasdik kurulumu ve yapılandırması daha karmaşıktır. Her Hyper-V sunucusunun TPM’sini koruyucu hizmete kaydettirmeniz gerekir.

Her TPM, kaldırılamaz veya değiştirilemeyen benzersiz bir Donanım tabanlı Endorsement Key (Onaylama Anahtarı) kullanır. Bu, Üretim zamanında TPM’ye enjekte edilen asimetrik bir anahtardır.

Endorsement Key Pub olarak adlandırılan (Public Key) ortak anahtar ve Endorsement Key Priv olarak anılan (Private Key) özel anahtar. TPM üreticisi, bir Endorsement Key Cert adı verilen public ve private olmak üzere benzersiz sertifika verebilir.

TPM-güvenilir tasdik için, Guarded Hostların sahip olduğu TPM 2.0’inin Endorsement Key alınmalı ve HGS’deki yetkili sunucular listesine eklenmelidir.

Her ana bilgisayarda, Endorsement Key Pub ve Endorsement Key Cert’i içeren bir XML dosyası oluşturmaktadır. Daha sonra bu dosyayı HGS sunucunuza kopyalayıp Guarded Hostların Onaylama Hizmeti ile yetkilendirmeliyiz.

- Key Protection Services

KPS, HGS Windows Hizmeti rolünün bir parçası olarak çalışan iki hizmetten biridir. KPS, onaylanmış (veya sağlıklı) Hyper-V ana bilgisayarlarında ShieldedVM’lerin kilidini açmak ve çalıştırmak için gereken aktarım anahtarlarını sağlar.

Key Protection Services

KPS, HGS sunucu rolünü yüklediğinizde otomatik olarak yüklenir. KPS’nin ek yapılandırması yalnızca bir TPM-güvenilir onaylamasını yapılandırırken gereklidir. TPM-trusted attestation bölümünde bahsettiğimiz ek yapılandırma gereksinimi bu bölümde ortaya çıkmaktadır.

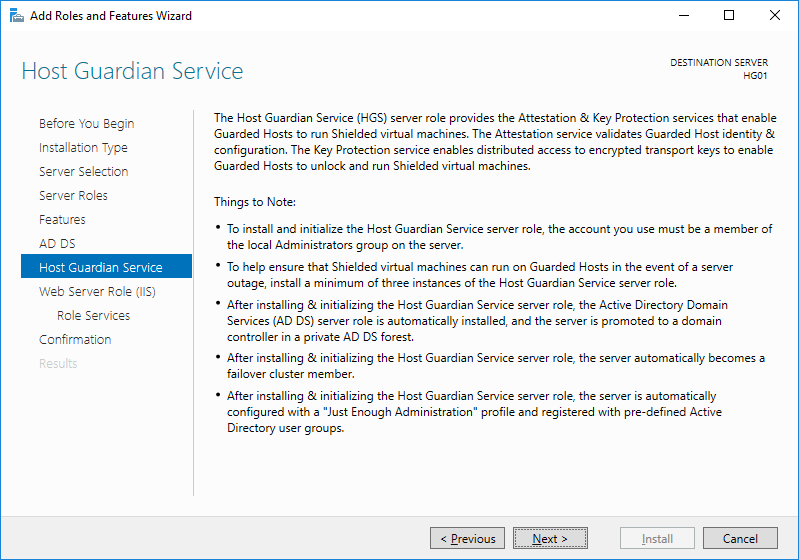

Host Guardian Server Nedir

HGS, Windows Server 2016’da tanıtılan yeni bir sunucu rolüdür. HGS, Hyper-V’nin ShieldedVM’leri çalıştırmasına olanak tanıyan KPS’yi ve onaylamayı sağlar. Dağıtım Hizmeti’nin kimliğini ve yapılandırmasını olumlu olarak doğrular doğrulmaz, bir Guarded Hyper-V Host içinde barınan ve koruma altına alınmış sanal bilgisayarı güvenli bir şekilde çalıştırmak için tasarlanmıştır.

Host Guardian Service, onaylanmış ShieldedVM’i, KPS servisi üzerinden almış olduğu anahtar ile sanal makinelerin kilidini açmak ve çalıştırılmasını sağlamak için tasarlanmıştır.

ShieldedVM’ leri sanal disklerinde BitLocker şifrelemesini etkisizleştirmenize sağlayan sanal bir TPM (vTPM) aygıtını destekleyerek ShieldedVM nin verilerini ve durumunu korur. Bu vTPM aygıtı bir aktarım anahtarı ile şifrelenmiştir. HGS, sanal makinenin çalışması ve korumaya yardımcı olması için güvenlik açısından kritik bir bileşendir.

Bir Windows Server 2016 bilgisayarında, Sunucu Yöneticisini veya Windows PowerShell’i kullanarak HGS rolünü yükleyebilmektedirler. HGS yapılandırma işlemleri grafik ara birimine sahip değildir ve PowerShell komutları ile yapılandırılmaktadır ve yönetilmektedir.

Grafik ara birimine sahip olmadığı için ve kurulum sonrasında kritik iş sunucusu olacağı için Güvenliğini arttırmak adına önerilen platform Server Core kurulum seçeneğidir.

Host Guardian Service Tasarımı

Öncelikle şunu belirtmekte fayda var. Host Guardian Service yeni bir sunucu rolü ve çok fazla kazanılmış saha tecrübesi bulunmamaktadır. Technet ve bağımsız bloglar üzerinde bu teknoloji için sayısız kaynak olmuş olsa bile kurumlar içinde yaygınlaştırılması henüz beklenilen düzeyde değildir.

Technet üzerinde de belirtilen, Sanallaştırma platformu ürün yöneticileri ve danışmanları tarafından da önerilen HGS mimarisinin öncelikle deneme ortamlarında kurulması, daha sonra az kritik sanal sunucular üzerinde denemelerin yapılması ve deneyimler kazanıldıkça kurum içinde yaygınlaştırılması önerilmektedir. Her ne kadar çok fazla kazanılmış tecrübe olmasa bile sanallaştırma platformlarının sahip olduğu riskte ortadadır. Bunun ile yaşamak veya bu riski kapatacak projeleri yapmak kurumların tercihin dedir.

HGS sunucu rolü, kurum içinde kullanılmaya başlanıldıktan sonra ve kurum içinde bulunan sanal makineler ShieldedVM olarak dönüşümü sağlandıktan sonra HGS rolü artık çok ktirik bir rol olmaktadır. Bu Role sahip bir sunucu herhangi bir şekilde bozulursa korumuş olduğu bütün korunaklı sanal sunuculara erişim kesilecektir!

Böyle bir projeye başlamadan önce satın alacak olduğunuz riskleri ve mevcutda sahip olduğunuz sanallaştırma platformu içinde bulunan korunaksız sanal makinelerin risklerini karşılaştırmalı ve Risk analizi sonrasında bu projeye giriş yapmalısınız. Sağlam temellerle kurulmuş bir Guarded Fabric mimarisi ile risksiz ve güvenli sanallaştırma platformları kurmak bizlerin elinde.

Kısacası, HGS teknolojisi kurumunuz içinde olsun veya olmasın bilmeniz gerekli olan en önemli konu Sanallaştırma teknolojisi ile birlikte satın almış olduğumuz bir risk her zaman için bulunmaktadır. Bu riskleri azaltmak gerçekleştirecek olduğumuz tasarım ile en az seviyeye düşürmek bizlerin elindedir.

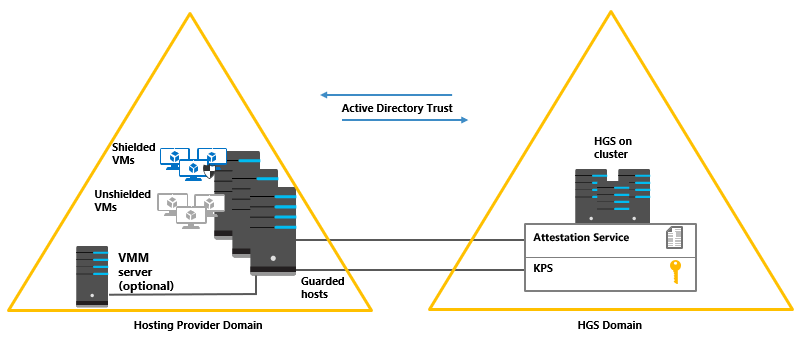

Host Guardian Forest

HGS için Shielded sanal makineleri denetleyen anahtarlara erişebildiği için hassastır. Varsayılan yükleme, HGS için ayrılmış yeni Forest’in kurulması ve kurulacak olan bu yeni Forest’in başka uygulamalar tarafından bağımlılığının olmamasıdır.

Kurulacak olan bu forest sadece HGS için ayrılmış özel bir forest olmalıdır. Bu forest içine bağımlılık sağlayacak Exchange Server, SCCM server gibi schema rolüne bağımlı olacak ve etki edecek bir yapı haline dönüştürülmemesidir. Bağımlılık kazandırılacak her bir uygulama HGS servisinin hizmet kesintisine etki edecek riskleride beraberinde getirecektir.

Ayrılmış bir Domain önerisi HGS için olmazsa-olmaz tasarım seçeneğidir. Bu seçenek önerilir, çünkü ortam kendi içinde bulunur ve oluşturulduğunda güvenli olduğu bilinir. Herhangi bir uygulamanın güncelleştirilmesinde (Exchange Server CU güncelleştirmeleri gibi) etkilenmeyeceği bilinir çünkü bu ayrılmış Domain sadece HGS içinde çalışacaktır.

Bu kurulum yöntemine Install HGS in its own dedicated forest demekteyiz. Önermiş olduğum ve bu makale içinde paylaşacak olduğum tasarım bu tasarımı kapsamaktadır.

HGS Rolünün, kurulumdan sonra sadece Power Shell ile yöneteildiğini belirtmiştik. HGS Rolünün herhangi bir ara yüzü bulunmamaktadır.

Install-HgsServer -HgsDomainName ‘HGS.com‘ -SafeModeAdministratorPassword $adminPassword –Restart

HGS Rolü, Power Shell ile yönetilebildiği gibi Power Shell komutuyla kurulumu gerçekleştirilmektedir. HGS Rolü yukarıda paylaşmış olduğum komut yardımıyla kurulacaktır ve kurulum ile birlikte ayrılmış etki alanını da oluşturacaktır… Yani kurulum sonrasında hgs.com isminde bir forest ve bu forest içinde bir Domain Controller sunucumuz ve HGS rolü hazır duruma gelecektir.

HGS rolü sanal bir platform içinde çalışabilmektedir ama sahip olduğu riskten ötürü fiziksel bir sunucu üzerinde olması önerilmektedir. Ayrıca, HGS rolü yüklü bulunan sunucu erişilmez durumda olduğu zaman koruma altına almış olduğu sanal sunuculara erişim kesilecektir.

Guarded Hyper-V Host’ ları barındıran forest ile HGS rolünün yüklü bulunan forest arasında Domain Trust ilişkisi sağlanacaktır. Bu güven ilişkisinin herhangi bir şekilde etkilenmemesi gerekmektedir. Bu iki Domainin aynı network üzerinde barındırılması önerilmektedir.

Trust ilişkisi için tek yönlü Active directory Trust ilişkisinin kurulması yeterlidir ve Trust ilişkisinin kurulması için HGS domaini üzerinde aşağıda ki komutu çalıştırmanız yeterlidir.

HGS sunucumuzun kritik bir sunucu olduğunu bir kez daha hatırlatıyorum ve bu sunucu erişilmez olduğu zaman koruma altına alınan sanal sunucuların çalışmayacağının altını çiziyorum.

Aşağıdaki komut ile yeni kurulan HGS.com içinde çalışan HGS Server için partner ekleme işlemini yapabilmekteyiz. HGS server rolünün yedekli çalışabilmesi için en az iki tane olması önerilmektedir.

$cred = Get-Credential ‘hgs\Administrator‘

Install-HgsServer -HgsDomainName ‘hgs.com‘ -HgsDomainCredential $cred –

SafeModeAdministratorPassword $adSafeModePassword -Restart

Bu yapılandırmaya Enhanced Security Administrative Environment (ESAE forests) denilmektedir ve Active Directory Security Hardening yapılandırmalarında gerçekleştirmekteyiz.

Hyper-V ile ilk tanışan uzmanlar Hyper-V 1.0 sürümünde önerilen kurulum yönteminin bu olduğunu ilk sürüm Hyper-V Hostları için ayrı-arındırılmış bir forest içine kurulması gerektiğini hatırlayacaklardır.

Host Guardian Service Rolüne sahip sunucu arındırılmış bir forest içine kurulabileceği gibi önerilmese bile Guarded Hyper-V hostlarının barınmış olduğu aynı forest içinede kurulabilmektedir.

Mevcut forest içine kurulum gerçekleştirildiği zaman mevcut forest üzerinde yaşanılacak olan kritik bir problem nedeniyle HGS sunucusunun etkilenme ve hizmet verememek gibi bir durum ile karşılaşılırsa Guarded Hostlar üzerinde barınan sanal makinelerin hizmet verememesine neden olabilecektir.

Bu çözüm satın alınacak olan bir başka risk faktörü olup bu riski satın almak istiyorsanız eğer mevcut forest içinde bulunan üye bir sunucu üzerine aşağıda ki komut ile kurulumu gerçekleştirebilirsiniz.

Host Guardian ServiceHost Guardian Service Kurulumu

Yukarıda risklerden bahsettik ve Host Guardian Service kurulumun yapmaya karar verdik. Makalenin bu bölümünden sonraki adımlar HGS rolünün kurulumu, yapılandırması ve mevcut sanal makinelerin korunan sanal makine olarak dönüştürülmesi üzerine ayrılmıştır.

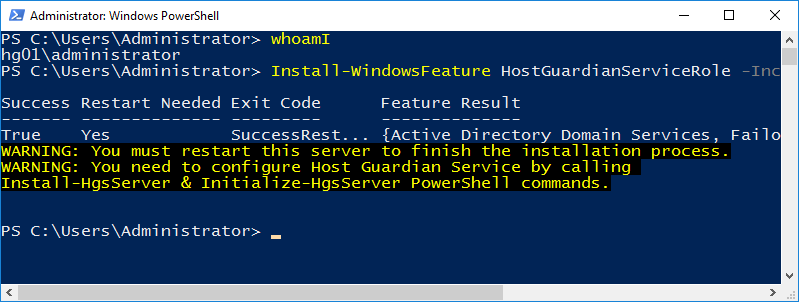

Install Host Guardian Service Role

Yukarıda ki komutu etki alanı üyesi olmayan çalışma grubu içinde bulunan Windows Server 2016 işletim sistemine sahip ve son güncelleştirmeleri almış olan sunucu üzerinde çalıştırıyoruz ve sunucumuz yeniden başlatıyoruz.

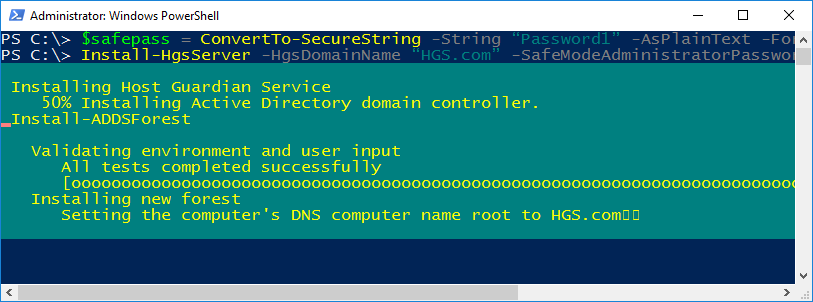

Host Guardian Server Domain Install

Sunucumuz açıldıktan sonra yukarıda ki komut ile hgs.com isminde hgs sunucularını barındıracak yeni etki alanımızın kurulumunu gerçekleştiriyoruz.

Install-HgsServer -HgsDomainName “HGS.com” -SafeModeAdministratorPassword $safepass -Restart

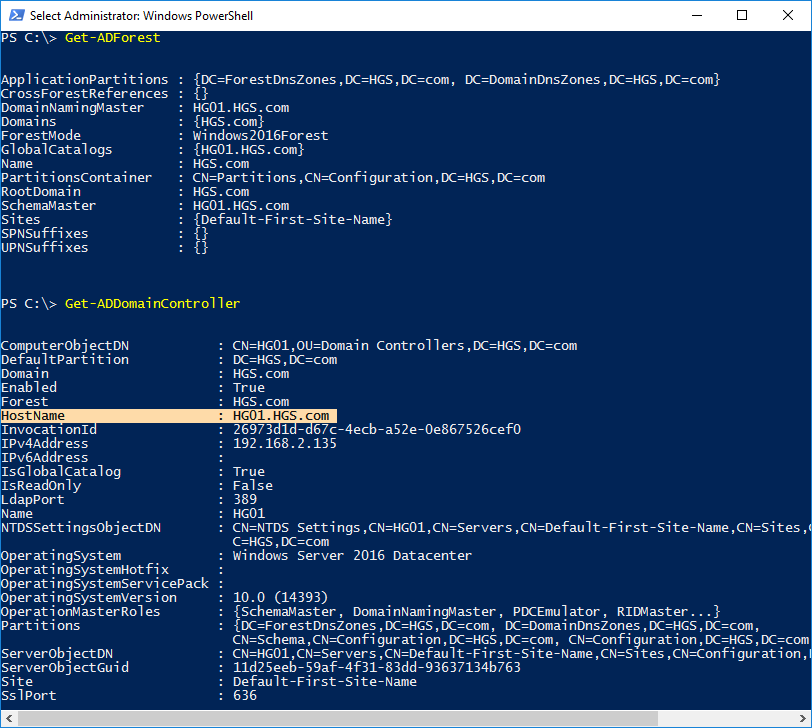

Active Directory Forest informationKurulum tamamlandıktan sonra ve sunucumuz yeniden başlatıldıktan sonra hgs.com isminde yeni bir etki alanımızın kurulduğunu ve komutu çalıştırmış olduğumuz HG01 isimli sunucumuzun etki alanı içinde yönetici olduğunu görebilmekteyiz.

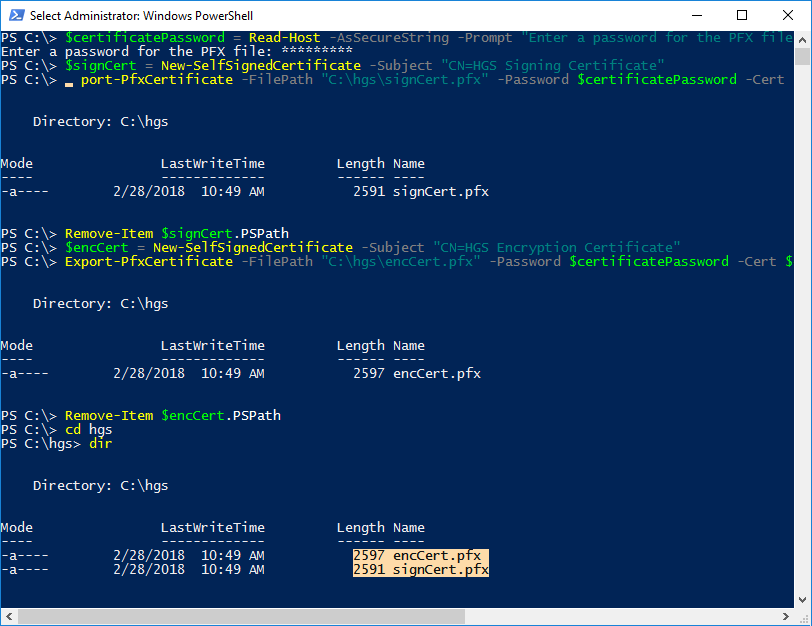

Host Guardian Service Certificate

$certificatePassword = Read-Host -AsSecureString -Prompt “Enter a password for the PFX file”

$signCert = New-SelfSignedCertificate -Subject “CN=HGS Signing Certificate”

Export-PfxCertificate -FilePath “C:\hgs\signCert.pfx” -Password $certificatePassword -Cert $signCert

Remove-Item $signCert.PSPath

$encCert = New-SelfSignedCertificate -Subject “CN=HGS Encryption Certificate”

Export-PfxCertificate -FilePath “C:\hgs\encCert.pfx” -Password $certificatePassword -Cert $encCert

Remove-Item $encCert.PSPath

HG01 isimli HGS sunucumuz üzerinde yukarıda paylaşmış olduğum komutları çalıştırıyoruz ve Host Guardian Service rolünün ihtiyaç duymuş olduğu ve HGS Signing Certificate ve HGS Encryption Certicate üretimini gerçekleştiriyoruz.

Üretmiş olduğumuz bu sertifikaları C:\hgs yolu altında saklıyorum.

Bu sertifika Guardian Server ile Guarded Hostlar arasında ki güven ilişkisini kurmak için yeterlidir. Admin-trusted attestation kurulum seçeneceğinde oluşturulacak olan Grup üzerinden izin denetimi yapılacağı için sertifikanın süresinin dolması sanal makine seviyesinde bir kesintiye sahip olmayacaktır. Bu sertifika HGS ile Guarded hostların ilk konuşması sırasında ihtiyaç duyulmaktadır.

Şifreleme veya imzalama sertifikanızın süresi dolarsa paniğe kapılmayın! Sertifikalar, yalnızca, korunan bir sanal makinenin nin ömrü boyunca geçerlilik kazanır.

Guarded Fabric mimarilerinde self signed certificate veya enterprise certificate authority den sertifika talebinde bulunulabilinir. Ek olarak Guarded Fabric ortamlarında sertifika üreticileri tarafından SSL certificate talebinde de bulunulabilinir.

Bu makale içinde benim kullanmış olduğum çözüm self-signed sertifika çözümüdür. Diğer seçenekleri ve yapılandırmalar hakkında bilgiyi Obtain certificates for HGS makalesinden temin edebilirsiniz.

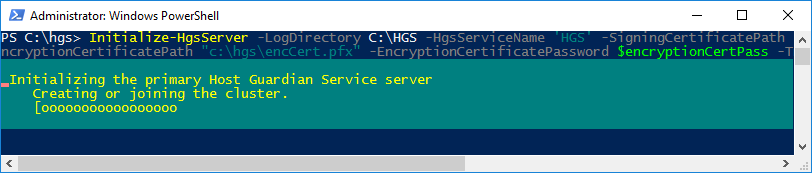

Initialize HgsServer

HG01 isimli HGS sunucumuz üzerinde yukarıda paylaşmış olduğum komutları çalıştırıyoruz ve Host Guardian Service rolünün oluşturulmasını gerçekleştiriyoruz. Komutu yazarken bir önceki komutlar ile üretmiş olduğumuz sertifikaları göstermemiz gerekmektedir.

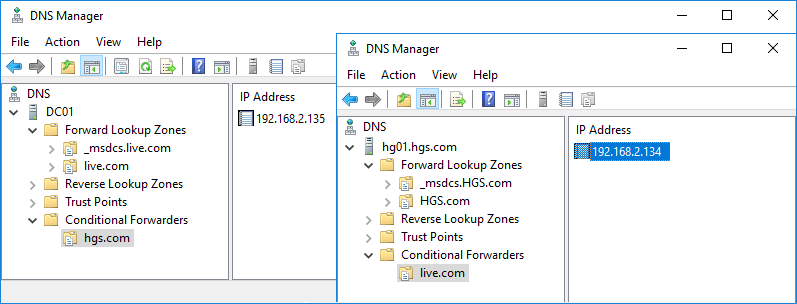

DNS Conditional Forwarders

Live.com isimli etki alanı Guarded Hyper-V Hostlarımın ve kurumun kullanmış olduğu sunucuları barındıran etki alanıdır.

Hgs.com isimli etki alanı ise Host Guardian Sunucularımı barındıracak olan etki alanımdır ve yukarıda paylaşmış olduğum komutlar ile kurulumu gerçekleştirilmiştir.

Sahip olduğum iki etki alanı arasında güven ilişkisini sağlaya bilmek için DNS server yapılandırma adımlarını gerçekleştirdim ve bir sonraki adımda güven ilişkisini sağlayabilmek için ön gereksinimleri tamamlamış oldum.

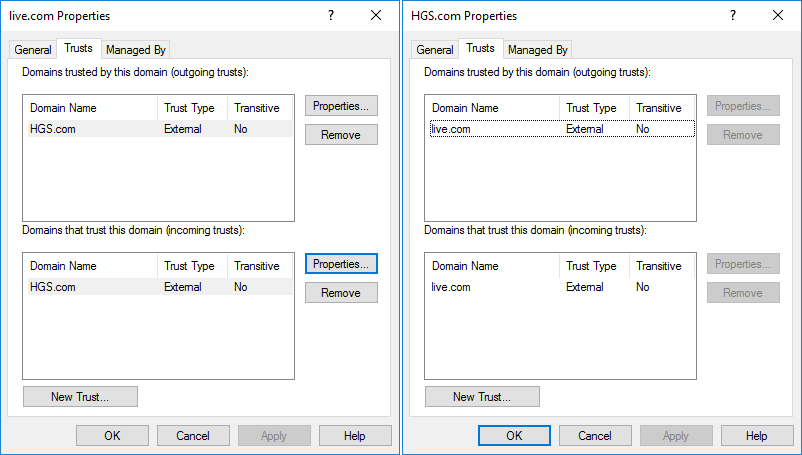

Active Directory Domain and Trust

Live.com ile hgs.com arasında güven ilişkisi sağlanmış durumda. Active Directory Domain and Trust yönetim arayüzünden bu güven ilişkisini doğruladık.

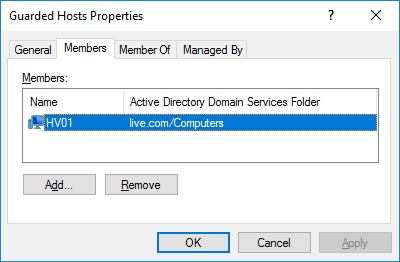

Hyper-V Guarded Host Group

Guarded Hostların barınmış olduğu live.com içinde Guarded Hosts isminde bir Active Directory Security Group oluşturuldu ve korunacak olan Hyper-V hostlar bu grubun üyesi yapıldılar.

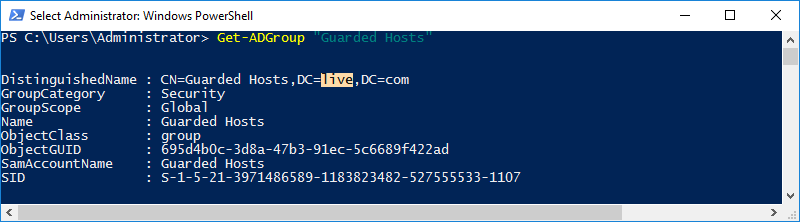

Get-Ad Group

Yukarıda bulunan komut ile Live.com içinde oluşturulan Guarded Hosts grubunun sahip olduğu SID bilgisi öğrenildi.

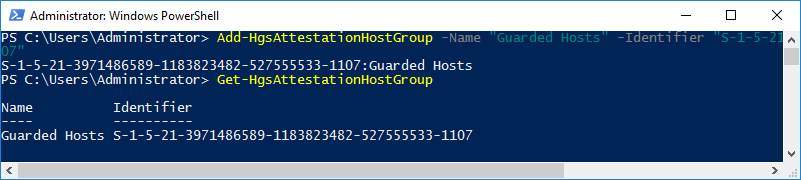

Hgs Attestation Host Group

Hgs.com içinde bulunan HG01 isimli Guardian server üzerinde live.com içinde bulunan ve bir önceki komut yardımıyla öğrenilen SID bilgisi HgsAttestationHostGroup bilgisi olarak Guardian sunucusuna tanıtıldı.

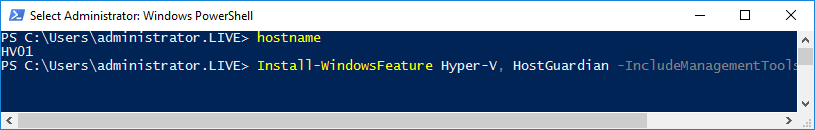

Install Windows Feature Host Guardian

Yukarıda ki komut live.com içinde bulunan ve guarded host olarak yapılandırılacak olan Hyper-V sunucusu üzerinde çalıştırıldı ve hyper-V server rolü ile birlikte Host Guardian Rolü yüklendi.

Mevcut yapınız içinde Hyper-V sunucuları kurulu ve hazırsa sadece Host Guardian rolünü yükleyebilirsiniz.

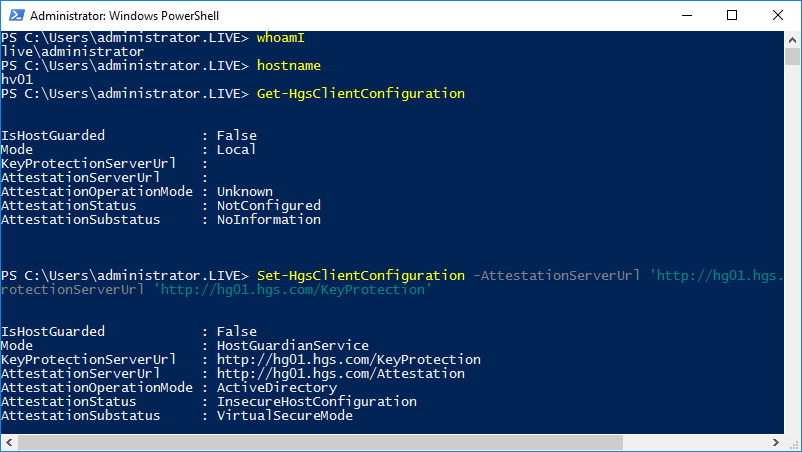

Hgs Client Configuration

Yukarıda ki komut live.com içinde bulunan ve guarded host, hgs.com domaini içinde bulunan Host Guardian sunucusu için HGS Client olarak yapılandırıldı.

Bu komut çalıştırılmadan önce bilinmesi gerekli olan en önemli konu ve yapılandırma sonrası dikkat edilmesi gerekli olan en önemli konu iki domain arasında ki güven ilişkisinin, isim sorgulamasının ve karşılıklı iletişimin herhangi bir probleme uğramamasıdır.

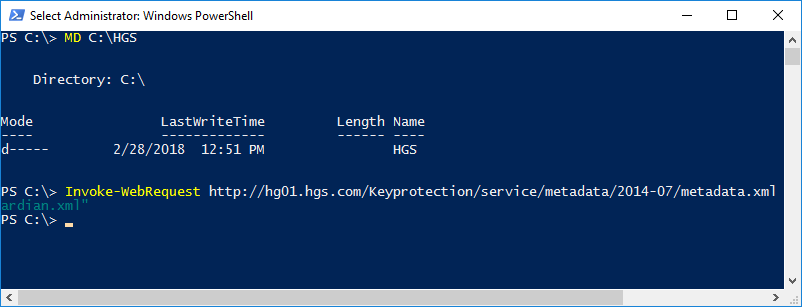

Invoke WebRequest

Invoke-WebRequest http://hg01.hgs.com/Keyprotection/service/metadata/2014-07/metadata.xml -OutFile “C:\HGS\HGSGuardian.xml”

live.com içinde bulunan guarded host üzerinde, c dizini altında hgs isminde bir klasör oluşturuyoruz ve yukarıda ki komutu çalıştırıyoruz.

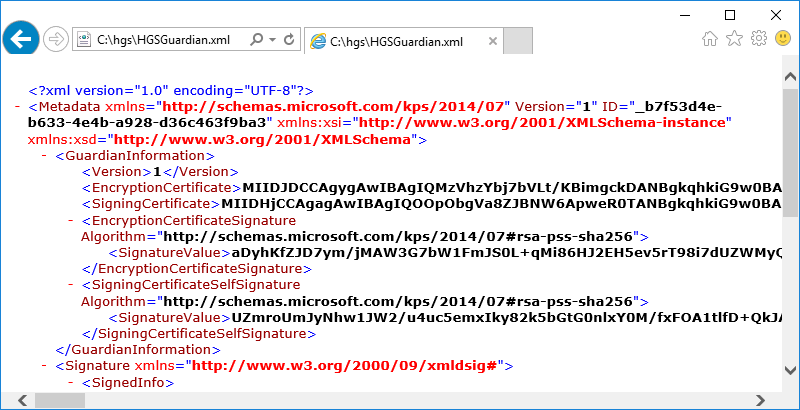

Host Guardian Services Configuration File

Çalıştırmış olduğumuz komut içinde bulunan OutFile paremetresi HGS sunucusu ile iletişim kuruyor ve HGS sunucusu üzerinde bulunan bilgileri, EncryptionCertificate ve SigningCertificate bilgilerini Guarded hyper-V host üzerine tanımlıyor.

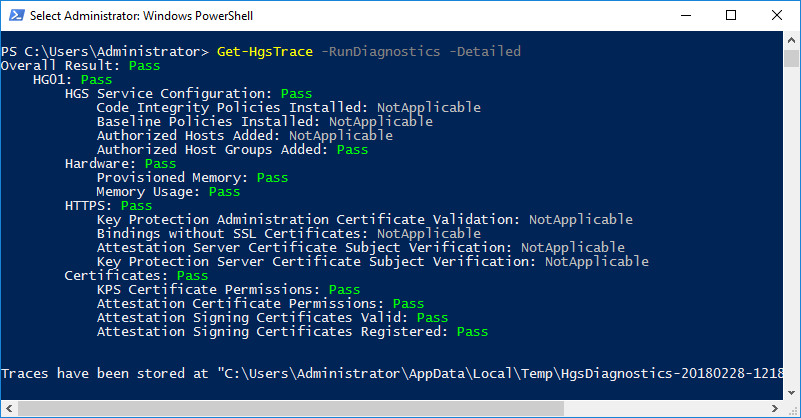

HGS Diagnostics

Host Guardian Server ile Host Guarded Server arasında ki yapılandırmayı tamamlamış olduk.

Son olarak kullanacak olduğumuz komut Guarded Host ve Guardian Server arasında ki iletişimi ve yapmış olduğumuz yapılandırmanın testlerini gerçekleştiriyoruz.

Bu deneme ve kontrol çıktılarında herhangi bir problem yaşamadığımız zaman Tenants olarak adlandırmış olduğumuz sanal sunucuların sahipleri ile iletişime geçip sunucularının yapılandırmasını isteyebiliriz.

Sanal bir makineyi, ShildedVM olarak dönüştürdükten sonra Fabric Adminler yani Hyper-V Hostlarını yöneten platform yöneticileri Sanal işletim sistemi üzerinde sunuculara bağlantı gerçekleştiremeyeceklerdir.

ShildedVM yapılandırması başka detaylara sahip olduğu için bir sonraki makalede bu detayları sizlerle paylaşacağım.